Pierre Roy alias Ayfri

IT Student

France

Born 23 years ago

Hi, I'm Pierre Roy, an IT student at Ynov Aix school, and I'm passionate about computer science and especially programming.

I'm making all sorts of projects and programming by myself for years. This is my portfolio, welcome!

Featured Projects

Kore

Kore

125

A Kotlin library to generate Datapacks for Minecraft Java.

GitHub URL: Ayfri/Kore

Advanced-Command-Handler

Advanced-Command-Handler

35

This is an Advanced Command Handler that uses classes for commands.

GitHub URL: Advanced-Command-Handler/Advanced-Command-Handler

PIXI-Kotlin

PIXI-Kotlin

15

Kotlin/JS bindings for PIXI.js library.

GitHub URL: Ayfri/PIXI-Kotlin

Top Skills

See all skillsMy Portfolio

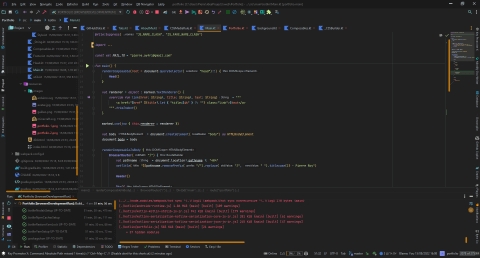

This portfolio showcases my journey as a developer, my skills, and the projects I've worked on.

Built with Kotlin and Compose for Web, it represents both my technical abilities and my passion for clean, functional design.

Professional Experience

From internships at BlueFrog where I developed WordPress sites, to working on AI projects like ScriptGraf at Ynov,

I've gained valuable experience in various technologies and collaborative environments.

About Me

Discover my journey in programming, from my first steps with Python in 2014 to my current projects with Kotlin and AI.

Learn about my passion for Minecraft, my experience with various technologies, and my educational path.

My Articles

Explore my blog where I share insights, tutorials, and experiences in programming, particularly focusing on Kotlin, Minecraft modding,

and technical deep dives. Learn about my journey and discoveries in software development.